Nội dung:

Các sản phẩm thông dụng các doanh nghiệp hay sử dụng gồm:

1. Apache

2. Apache trên Windows

3. Cisco ACE

4. WHM cPanel 11

5. DirectAdmin

6. F5 BIG-IPs

7. IBM WebSphere

8. Icewarp server

9. JBoss trên Linux

10. JBoss trên Windows

11. Juniper Secure Access (Juniper SA)

12. Keiro Mail Server

13. IBM Domino 8.x

14. MDaemon

15. Microsoft Exchange 2007

16. Microsoft Exchange 2010

17. Microsoft Exchange 2013

18. IIS 6 trên Windows Server 2003

19. IIS 7 trên Windows Server 2008

20. IIS 8/ IIS 10 trên Windows Server 2012/ 2016

21. Microsoft Lync 2010

22. Microsoft Lync 2013

23. Microsoft Office Communications (OCS) 2007

24. Nginx

25. Node.js

26. Odin Plesk Panel 12

27. Oracle iPlanet Web Server

28. Oracle Weblogic

29. Postfix

30. Tomcat trên Linux

31. Tomcat trên Windows

32. Web Authentication trên thiết bị Cisco Wireless LAN Controller (WLC)

33. Zimbra

HƯỚNG DẪN CÀI ĐẶT SSL LÊN SERVER APACHE/LINUX

Để cài đặt chứng thư số SSL lên Apache trên Linux, bạn thực hiện như sau:

Bước 1: Giải nén file đính kèm sẽ được hai file certificate.crt và cabundle.crt

– Tải hai file này lên server, đưa vào trong thư mục /usr/local/ssl/certificate (đây là thư mục hôm trước bạn đã tạo ra để chứa CSR và private key).

Bước 2: Login vào SSH bằng tài khoản root

– Lúc này trong thư mục /usr/local/ssl/certificate sẽ có 3 file: private.key, certificate.crt, cabundle.crt. Trong thư mục này sẽ có thêm fiile certreq.csr tuy nhiên bạn không cần dùng file này nữa.

Bước 3: Mở file cấu hình của Apache (thường là /etc/httpd/conf/httpd.conf hoặc /etc/httpd/conf.d/ssl.conf hoặc /etc/httpd/conf/extra/httpd-ssl.conf). Dùng vi để tìm và chỉnh sửa nội dung của đoạn sau:

SSLCertificateFile /usr/local/ssl/certificate/certificate.crt

SSLCertificateKeyFile /usr/local/ssl/certificate/private.key

SSLCACertificateFile /usr/local/ssl/certificate/cabundle.crt

Tùy vào cấu hình Apache của máy chủ, mà bạn sẽ chỉnh các dòng trên ở trong phần cấu hình chính, hoặc thêm vào phần cấu hình VirtualHost.

Bước 4: Sau khi cấu hình xong, bạn lưu lại và restart lại Apache:

service httpd restart

– Mở port 443 trên Firewall (Nếu bạn dùng software firewall như iptables chẳng hạn thì có thể tìm thấy file config tại: /etc/sysconfig/iptables)

Để cài đặt chứng thư số SSL lên Apache trên Linux, bạn thực hiện như sau:

Bước 1: Giải nén file đính kèm sẽ được hai file certificate.crt và cabundle.crt

– Tải hai file này lên server, đưa vào trong thư mục /usr/local/ssl/certificate (đây là thư mục hôm trước bạn đã tạo ra để chứa CSR và private key).

Bước 2: Login vào SSH bằng tài khoản root

– Lúc này trong thư mục /usr/local/ssl/certificate sẽ có 3 file: private.key, certificate.crt, cabundle.crt. Trong thư mục này sẽ có thêm fiile certreq.csr tuy nhiên bạn không cần dùng file này nữa.

Bước 3: Mở file cấu hình của Apache (thường là /etc/httpd/conf/httpd.conf hoặc /etc/httpd/conf.d/ssl.conf hoặc /etc/httpd/conf/extra/httpd-ssl.conf). Dùng vi để tìm và chỉnh sửa nội dung của đoạn sau:

SSLCertificateFile /usr/local/ssl/certificate/certificate.crt

SSLCertificateKeyFile /usr/local/ssl/certificate/private.key

SSLCACertificateFile /usr/local/ssl/certificate/cabundle.crt

Tùy vào cấu hình Apache của máy chủ, mà bạn sẽ chỉnh các dòng trên ở trong phần cấu hình chính, hoặc thêm vào phần cấu hình VirtualHost.

Bước 4: Sau khi cấu hình xong, bạn lưu lại và restart lại Apache:

service httpd restart

– Mở port 443 trên Firewall (Nếu bạn dùng software firewall như iptables chẳng hạn thì có thể tìm thấy file config tại: /etc/sysconfig/iptables)

HƯỚNG DẪN CÀI ĐẶT SSL CHO APACHE TRÊN WINDOWS

Để cài đặt chứng thư số SSL cho Apache trên Windows, bạn thực hiện như sau:

Bước 1: Giải nén file đính kèm sẽ được hai file certificate.crt và cabundle.crt

– Tải hai file này lên server, đưa vào trong thư mục C:\ssl (đây là thư mục hôm trước bạn đã tạo ra để chứa CSR và private key).

– Lúc này trong thư mục C:\ssl sẽ có các file private.key, certificate.crt, cabundle.crt

Bước 2: Mở file cấu hình của Apache

(thường là C:\apache2\conf\httpd.conf hoặc C:\apache2\conf.d\ssl.conf), tìm và sửa đoạn cấu hình sau:

SSLCertificateFile C:\ssl\certificate.crt

SSLCertificateKeyFile C:\ssl\private.key

SSLCACertificateFile C:\ssl\cabundle.crt

Bước 3: Lưu lại và restart lại Apache.

HƯỚNG DẪN CÀI ĐẶT SSL CHO F5 BIG-IPS

Để cài đặt chứng thư số SSL cho F5 BIG-IP, bạn thực hiện như sau:

- Giải nén file đính kèm mà chúng tôi đã gửi cho bạn sau khi chứng thư số được cấp(gồm 2 files certificate.cer và intermediate.cer)

- Đăng nhập vào trang quản lý của F5 BIG-IP.

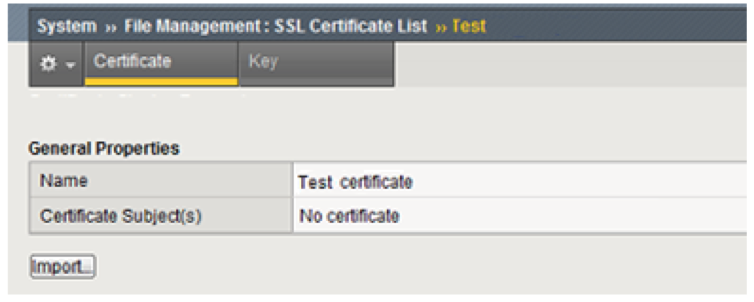

- Trong menu bên trái, chọn System > File Management > SSL Certificate List

- Chọn vào tên chứng thư số mà bạn đã tạo ra trong lúc tao CSR trước đó. Sau đó nhấn nútImport.

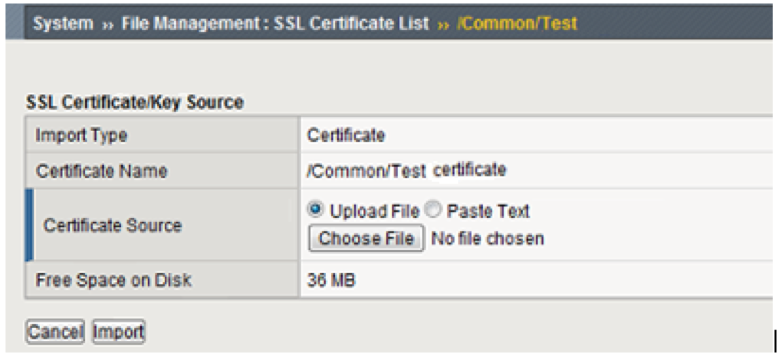

- Trong màn hình tiếp theo, chọn mụcUpload File. Sau đó nhấn nútChoose File và trỏ đến file certificate.cer. Sau đó nhấn nút Import.

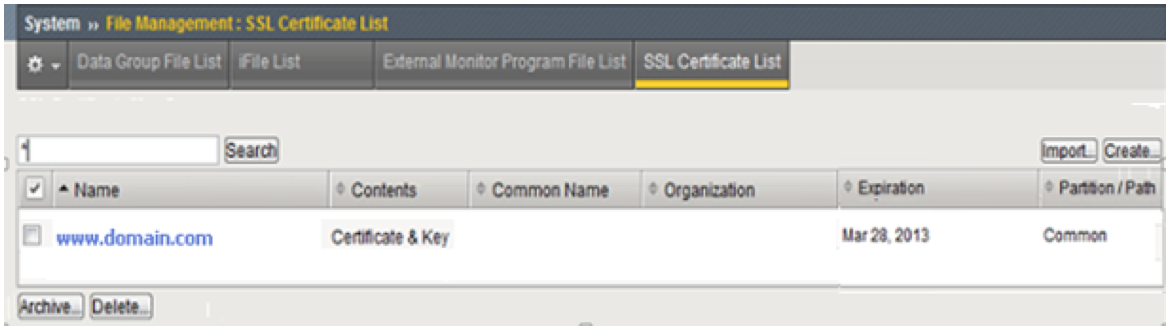

- Sau đó bạn cần cài đặt Intermediate CA vào F5. Trong màn hình System > File Management > SSL Certificate List, nhấn nút Import.

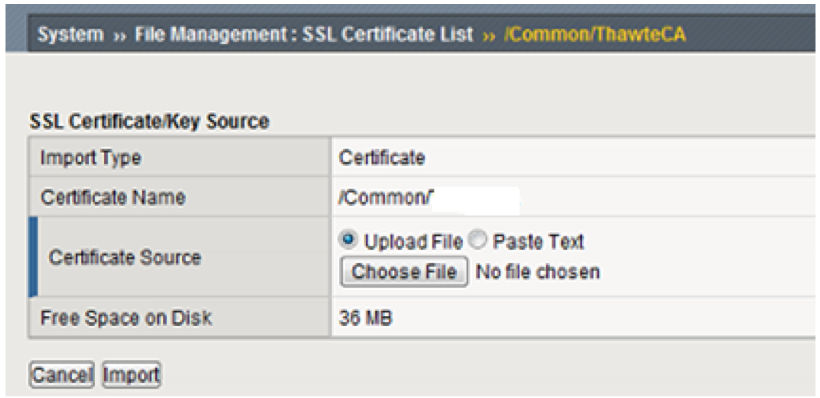

– Trong mục Import Type, chọn Certificate sau đó nhấn Create New.

– Đặt tên cho Intermediate CA, ví dụ “Globalsign CABundle”.

– Sau đó chọn Upload File và trỏ đến file intermediate.cer. Sau đó nhấn Import.

- Sau khi cài đặt chứng thư số và Intermediate CA thành công, bạn cần cấu hình lại SSL Profilecho website trên F5 BIG-IP để chuyển sang chứng thư số SSL mới.

– Trong menu bên trái chọn Local Traffic > Virtual Servers > Profiles > SSL > Client

– Chọn profile đang áp dụng cho website từ danh sách.

– Trong mục Configuration, nhấn chọn Advanced.

– Chọn chứng thư số cũ đang được áp dụng cho profile này và nhấn Remove khỏi danh sách.

– Chọn chứng thư số mới (private key và certificate)

– Trong mục Chain, chọn Intermediate CA mà bạn vừa cài đặt trong bước 6 phía trên.

– Nhấn Save

Lúc này F5 BIG-IP đã hoàn tất việc cập nhật chứng thư số SSL mới cho website của bạn.

HƯỚNG DẪN CÀI ĐẶT SSL TRÊN IBM WEBSPHERE

Để cài đặt chứng thư số cho IBM WebSphere, cần import file bundle.pem bao gồm certificate, intermediate và RootCA vào Keystore đã tạo trước đó. Để có file bundle.pem, mở các file certificate.crt, intermediate.crt và RootCA.crt bằng notepad, copy toàn bộ nội dung và paste vào một file bundle.txt mới theo thứ tự như sau:

—–BEGIN CERTIFICATE—–

(Your Primary SSL certificate: certificate.crt)

—–END CERTIFICATE—–

—–BEGIN CERTIFICATE—–

(Your Intermediate certificate: intermediate.crt)

—–END CERTIFICATE—–

—–BEGIN CERTIFICATE—–

(Your Root certificate: RootCA.crt)

—–END CERTIFICATE—–

Đổi đuôi file bundle.txt thành bundle.pem.

- Mở Key Management Utility (iKeyman).

- Bấm Key Database File và Open. Tìm đến file keystore đã tạo CSR trước đó. Nhập password và bấm OK.

- Chọn Personal Certificates từ danh sách xổ xuống.

- Bấm Receive…

- Tìm đến file bundle.pem vừa tạo. Chọn Data type là “Base64-encoded ASCII”. Bấm OK.

- Chứng thư số giờ đã được import vào keystore. Bạn cần cấu hình để server sử dụng file keystore đó.

HƯỚNG DẪN CÀI ĐẶT SSL CHO JBOSS TRÊN LINUX

Để cài đặt chứng thư số SSL cho JBoss trên Linux, bạn thực hiện như sau:

- Giải nén file đính kèm và upload lên server (gồm 2 files certificate.cer và intermediate.cer), lưu trong thư mục /usr/local/ssl/keystore (thư mục đã tạo ra trong lúc tạo CSR)

- Remote vào server với quyền root. Sau đó di chuyển đến thư mục Java/bin

- Chạy lệnh:

keytool -import -trustcacerts -alias EVIntermediate -keystore /usr/local/ssl/keystore/server.jks -file /usr/local/ssl/keystore/intermediate.cer

Nhập vào mật khẩu là “changeit” khi được hỏi.

- Chạy lệnh:

keytool -import -trustcacerts -alias tomcat -keystore /usr/local/ssl/keystore/server.jks -file /usr/local/ssl/keystore/certificate.cer

Nhập vào mật khẩu là “changeit” khi được hỏi.

- Chứng thư số đã được cài đặt thành công vào Keystore. Bạn có thể chạy lệnh sau để kiểm tra thông tin keystore:

keytool -list -keystore /usr/local/ssl/keystore/server.jks -v

Cấu hình SSL cho JBoss

- Chuyển đến thư mục JBoss. Tìm tập tin server.xml mà JBoss đang sử dụng và mở ra để chỉnh sửa.

- Cập nhật lại đường dẫn trong đoạn sau đây:

<Connector port=”443″ maxHttpHeaderSize=”8192″ maxThreads=”150″ minSpareThreads=”25″ maxSpareThreads=”75″ enableLookups=”false” disableUploadTimeout=”true” acceptCount=”100″ scheme=”https” secure=”true” SSLEnabled=”true” clientAuth=”false” sslProtocol=”TLSv1″ keyAlias=”tomcat” keystoreFile=”/usr/local/ssl/keystore/server.jks” keystorePass=”your_keystore_password” />

Lưu ý sửa port 8443 thành port 443

Nếu bạn muốn hỗ trợ TLS 1.1 và TLS 1.2 (nếu server của bạn có khả năng hỗ trợ), bạn có thể thay đổi phần sslProtocols phía trên thành:

sslProtocols=”TLSv1,TLSv1.1,TLSv1.2″

- Mở port 443 trên Firewall (Nếu bạn dùng software firewall như iptables chẳng hạn thì có thể tìm thấy file config tại: /etc/sysconfig/iptables)

- Khởi động lại JBoss.

HƯỚNG DẪN CÀI ĐẶT SSL CHO JBOSS TRÊN WINDOWS

Để cài đặt chứng thư số SSL cho JBoss trên Windows, bạn thực hiện như sau:

- Giải nén file đính kèm và upload lên server (gồm 2 files certificate.cer và intermediate.cer), lưu trong thư mục C:\keystore (thư mục đã tạo ra trong lúc tạo CSR)

- Remote vào server với quyền root. Sau đó di chuyển đến thư mục Java/bin

- Chạy lệnh:

keytool -import -trustcacerts -alias EVIntermediate -keystore C:\Keystore\server.jks -file C:\Keystore\intermediate.cer

Nhập vào mật khẩu là “changeit” khi được hỏi.

- Chạy lệnh:

keytool -import -trustcacerts -alias tomcat -keystore C:\Keystore\server.jks -file C:\Keystore\certificate.cer

Nhập vào mật khẩu là “changeit” khi được hỏi.

- Chứng thư số đã được cài đặt thành công vào Keystore.Bạn có thể chạy lệnh sau để kiểm tra thông tin keystore:

keytool -list -keystore C:\keystore/server.jks -v

Cấu hình SSL cho JBoss

- Chuyển đến thư mục JBoss. Tìm tập tin server.xml mà JBoss đang sử dụng và mở ra để chỉnh sửa.

- Cập nhật lại đường dẫn trong đoạn sau đây:

<Connector port=”443″ maxHttpHeaderSize=”8192″ maxThreads=”150″ minSpareThreads=”25″ maxSpareThreads=”75″ enableLookups=”false” disableUploadTimeout=”true” acceptCount=”100″ scheme=”https” secure=”true” SSLEnabled=”true” clientAuth=”false” sslProtocol=”TLSv1″ keyAlias=”tomcat” keystoreFile=”C:\keystore\server.jks” keystorePass=”your_keystore_password” />

Lưu ý sửa port 8443 thành port 443

Nếu bạn muốn hỗ trợ TLS 1.1 và TLS 1.2 (nếu server của bạn có khả năng hỗ trợ), bạn có thể thay đổi phần sslProtocols phía trên thành:

sslProtocols=”TLSv1,TLSv1.1,TLSv1.2″

- Mở port 443 trên Firewall.

- Khởi động lại JBoss.

Hướng dẫn cài đặt SSL cho Microsoft Exchange 2013

Bước 1: Copy file intermediate.cer lên máy chủ và certificate.cer lên Network shared folder đã lưu CSR.

Bước 2: Cài đặt Intermediate CA

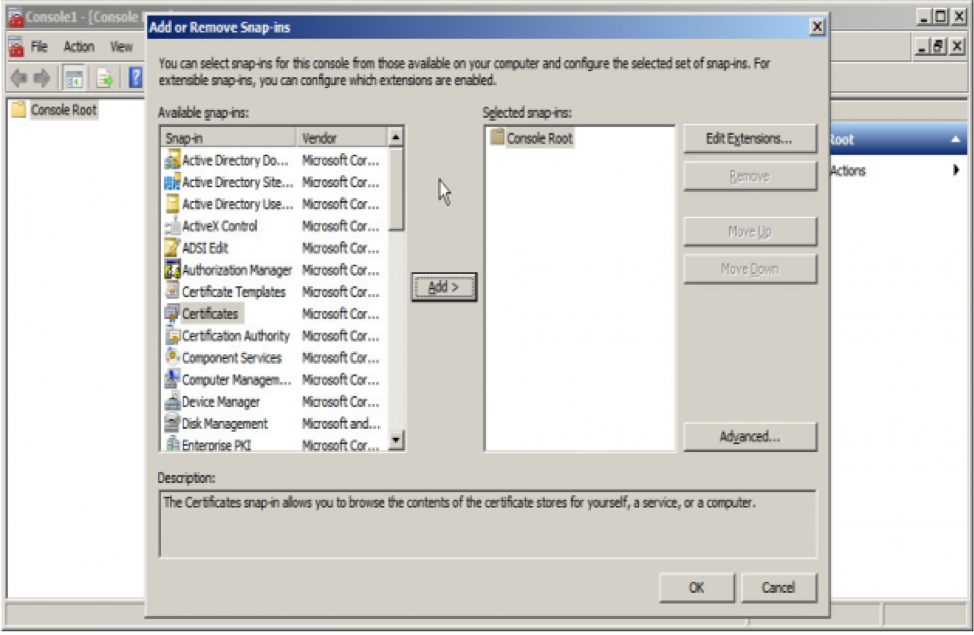

Mở một MMC. Nhấn Start > Run… và gõ vào mmc. Nhấn OK.

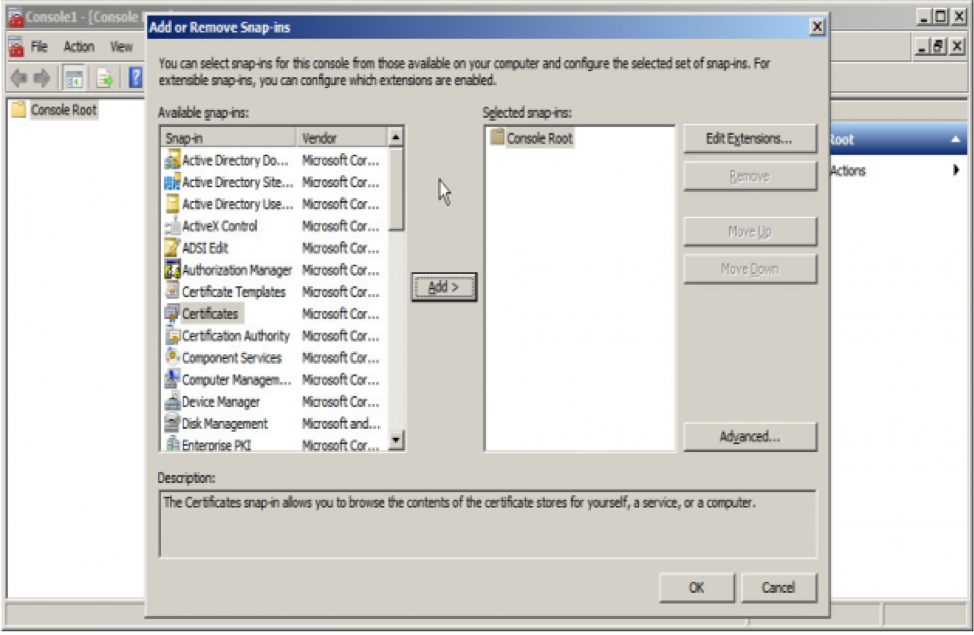

Từ menu của màn hình Microsoft Management Console (MMC), chọn mục File > Add/Remove Snap-in. Nhấn Add

– Từ danh sách snap-ins, chọn Certificates. Nhấn Add. Chọn Computer account. Nhấn Next. Chọn Local computer. Nhấn Finish. Nhấn Close. Nhấn OK.

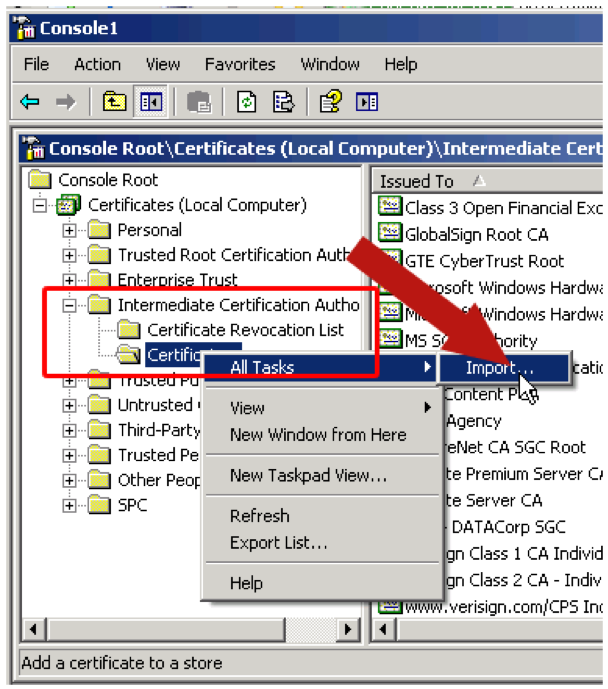

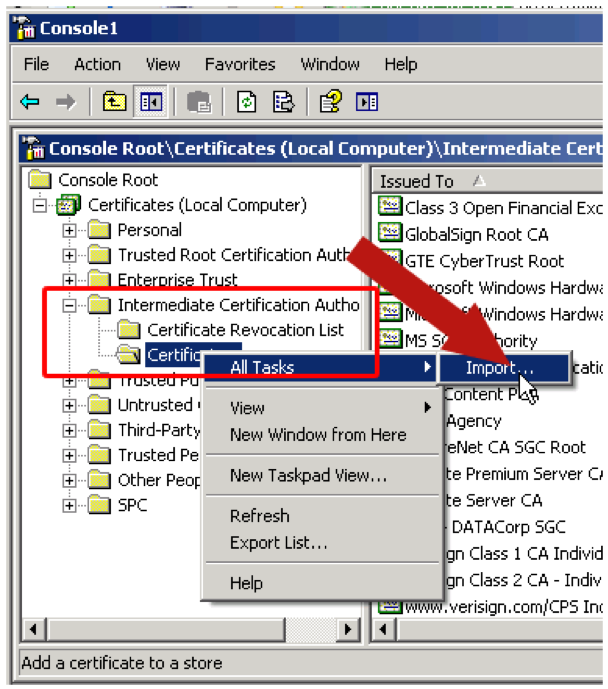

– Trong khung bên trái, nhấn chọn mục Intermediate Certification Authorities. Right-click Certificates. Click All Tasks > Import. At the Certificate Import Wizard, click Next. Tới đây chọn đường dẫn đến file intermediate.cer trên Desktop. Click Next. Select Place all certificate in the following store: Intermediate Certification Authorities. Click Next. Click Finish.

Bước 3: Cài đặt chứng thư số

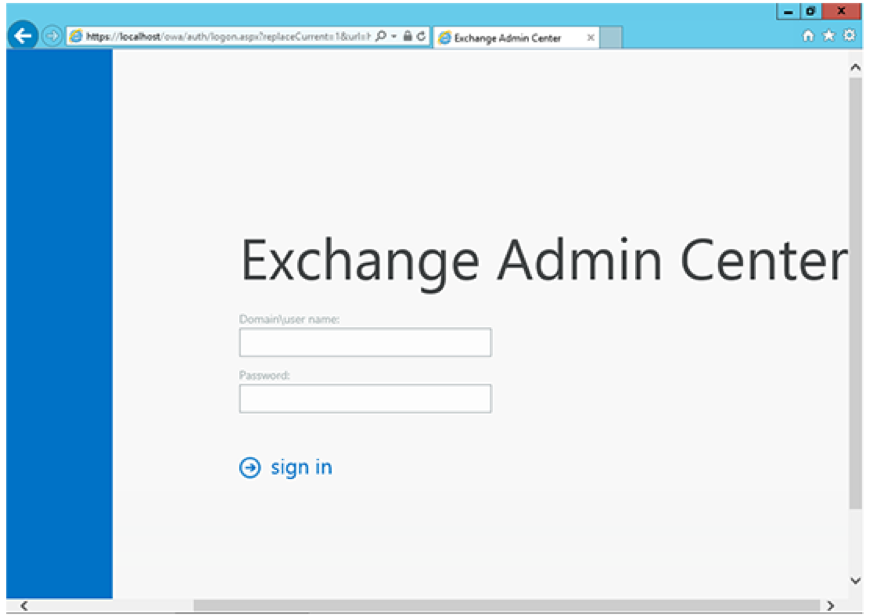

Truy cập vào Exchange Admin Center bằng cách mở trình duyệt web và nhập địa chỉ https://localhost/ecp

Đăng nhập với tài khoản Domain\user namecó quyền quản trị.

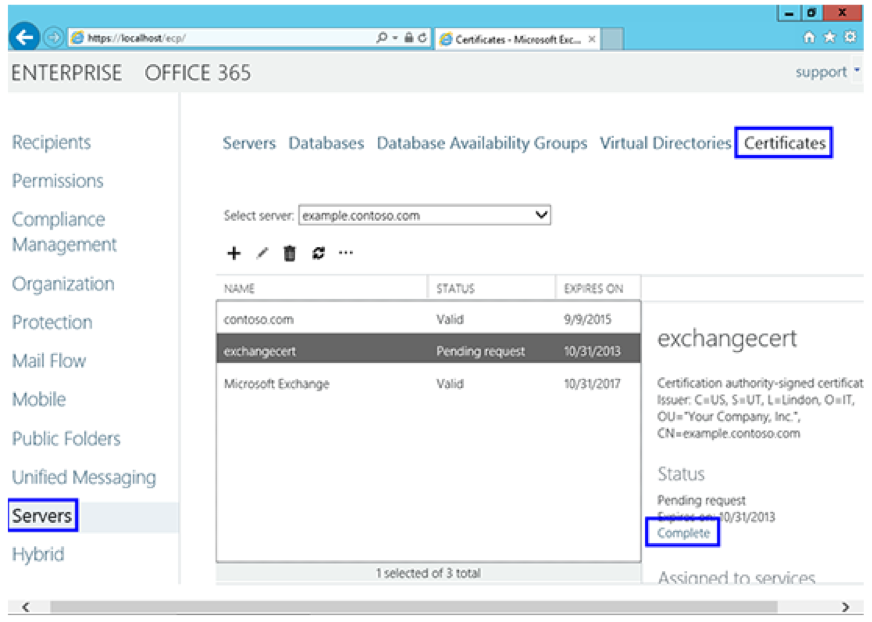

Chọn mục Servers trong menu bên trái, sau đó chọn mục Certificates trong menu phía trên bên phải. Chọn máy chủ phù hợp, sau đó chọn chứng thư số đang Pending (dựa vào Friendly Name bạn đã nhập vào khi tạo CSR). Lưu ý trạng thái của chứng thư số lúc này sẽ là Pending request. Nhấn mục Completetrong menu bên phải.

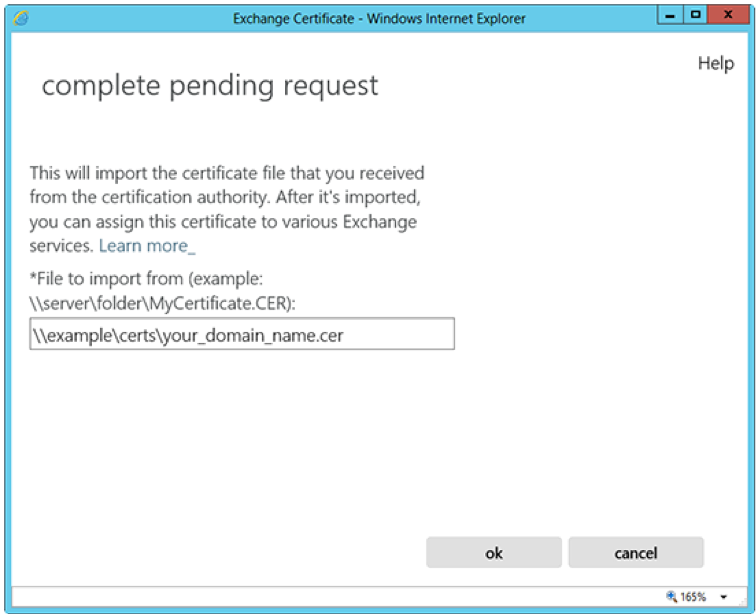

Nhậpvào đường dẫn Network shared foldervà tên file certificate.cer

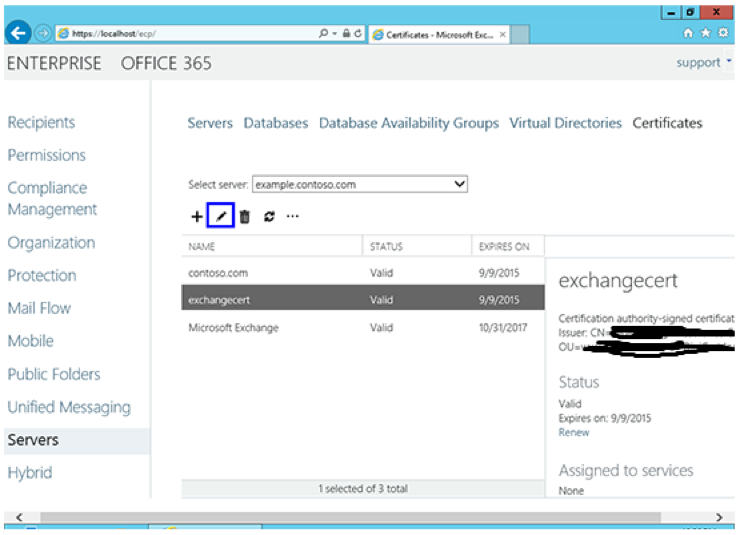

Lúc này trạng thái của chứng thư số sẽ chuyển từ Pending request sang Valid. Bạn sẽ thấy ngày hết hạn, danh sách tên miền trong chứng thư số. Lúc này, bạn cần gán các services của Exchange vào chứng thư số này. Bạn hãy chọn chứng thư số sau đó nhấn nút Edit.

Chọn các dịch bạn muốn gán vào chứng thư số. Sau đó nhấnSave.

Lúc này chứng thư số đã được kích hoạt thành công cho Exchange.

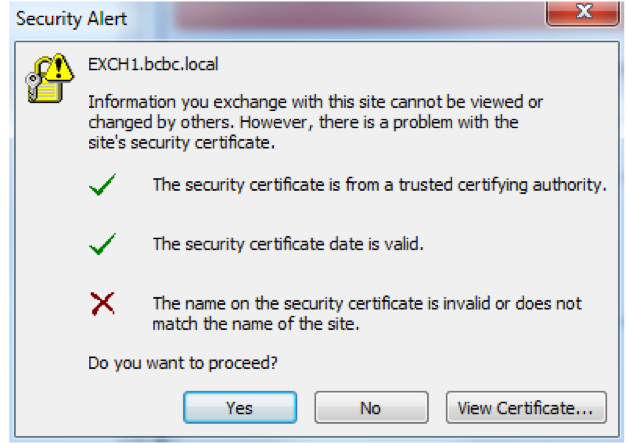

Lưu ý: Sau khi cài đặt chứng thư số mới cho Exchange, trong vài trường hợp một số máy tính chạy Outlook hiển thị thông báo lỗi “The name on the security certificate is invalid or does not match the name on the site” như hình sau:

Trong trường hợp đó, bạn cần thực hiện việc cập nhật URL cho Exchange theo hướng dẫn sau:

Trong hình trên, tên miền mà Outlook nhận dạng là EXCH1.bcbc.local. Còn tên miền chính thức trong chứng thư số SSL là mail.bcbc.com.vn. Khách hàng không thể mua chứng thư số SSL cho tên miền exch1.bcbc.local được nữa. Đây chính là lý do mà Outlook hiển thị thông báo lỗi chứng thư số SSL.

Để cập nhật cho các máy chủ chạy Exchange 2007, Exchange 2010 hay Exchange 2013, bạn cần sử dụng công cụ Exchange Management Shell để thực hiện việc cập nhật URL cho các dịch vụ Autodiscover, Exchange Web Services (EWS) và OWA Web-based Offline Address book.

Các lệnh bắt buộc:

Set-ClientAccessServer -Identity HostName -AutodiscoverServiceInternalUri https://mail.yourdomain.com/autodiscover/autodiscover.xml

Set-WebServicesVirtualDirectory -Identity “HostName\EWS (Default Web Site)” -InternalUrl https://mail.yourdomain.com/ews/exchange.asmx -ExternalUrl https://mail.yourdomain.com/ews/exchange.asmx

Set-OABVirtualDirectory -Identity “HostName\oab (Default Web Site)” -InternalUrl https://mail.yourdomain.com/oab -ExternalUrl https://mail.yourdomain.com/oab

Bạn cần thay thế “HostName” thành tên máy tính phù hợp và “mail.yourdomain.com” thành tên miền mà bạn đã mua chứng thư số SSL. Bạn có thể biết HostName bằng cách chạy lệnh sau:

Get-ClientAccessServer | fl Name,AutoDiscoverServiceInternalUri

Get-WebServicesVirtualDirectory | fl Name,InternalUrl,ExternalUrl

Get-OABVirtualDirectory | fl Server,Name,Internalurl,ExternalUrl

Tùy vào cấu hình của máy chủ Exchange của bạn, có thể cần phải chạy thêm các lệnh sau:

Set-ActiveSyncVirtualDirectory -Identity “HostName\Microsoft-Server-ActiveSync (Default Web Site)” -InternalUrl https://mail.yourdomain.com/Microsoft-Server-ActiveSync

Set-OWAVirtualDirectory -Identity “HostName\owa (Default Web Site)” -InternalUrl https://mail.yourdomain.com/owa

Set-ECPVirtualDirectory -Identity “HostName\ecp (Default Web Site)” -InternalUrl https://mail.yourdomain.com/ecp

Set-OutlookAnywhere -Identity “HostName\Rpc (Default Web Site)” -InternalHostname mail.yourdomain.com -InternalClientsRequireSsl $true

Sau khi chạy các lệnh trên, bạn cần phải refresh lại Exchange Application Pool trong IIS.

Mở IIS

Chọn mục Application Pools.

Nhấp chuột phải vào MSExchangeAutodiscoverAppPool và chọn Recycle.

Hướng dẫn cài đặt SSL cho IIS 8.x/ IIS 10 trên Windows Server 2012/ 2016

Hướng dẫn cài đặt SSL cho IIS 8/ IIS 10 trên Windows Server 2012/ 2016

Để cài đặt chứng thư số SSL cho IIS 8/8.5 và IIS 10 trên Windows Server 2012/ 2016, bạn thực hiện như sau :

Bước 1: Copy 2 files cert được gửi cho bạn và tải lên server (gồm 2 files certificate.cer và intermediate.cer)

Bước 2: Cài đặt Intermediate CA

– Mở một MMC. Nhấn Start > Run… và gõ vào mmc. Nhấn OK.

– Từ menu của màn hình Microsoft Management Console (MMC), chọn mục File > Add/Remove Snap-in. Nhấn Add

– Từ danh sách snap-ins, chọn Certificates. Nhấn Add. Chọn Computer account. Nhấn Next. Chọn Local computer. Nhấn Finish. Nhấn Close. Nhấn OK

– Trong khung bên trái, nhấn chọn mục Intermediate Certification Authorities. Nhấp chuột phải vào Certificates, chọn All Tasks > Import. Trong màn hình Certificate Import, nhấn Next. Tới đây chọn đường dẫn đến file intermediate.cer trên Desktop và nhấn Next. Chọn mục “Place all certificate in the following store: Intermediate Certification Authorities”. Nhấn Next. Nhấn Finish.

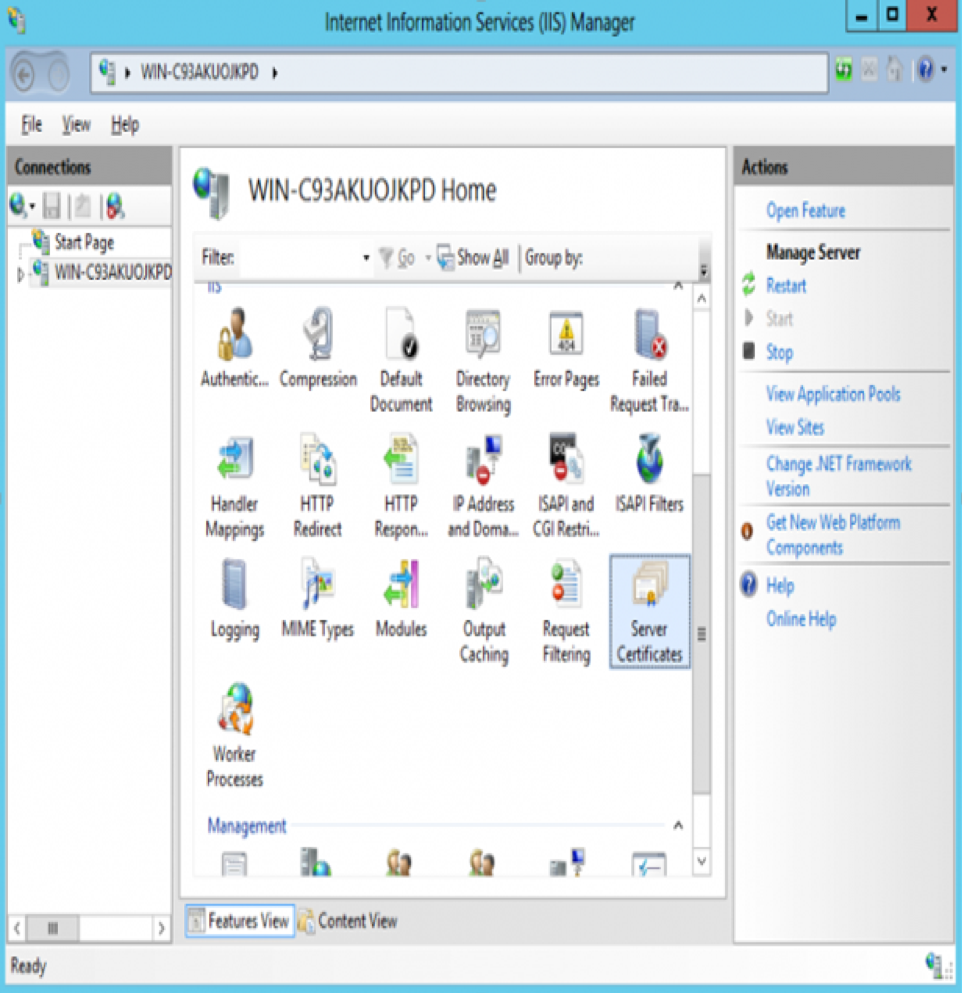

Bước 3: Cài đặt cchứng thư số vào IIS

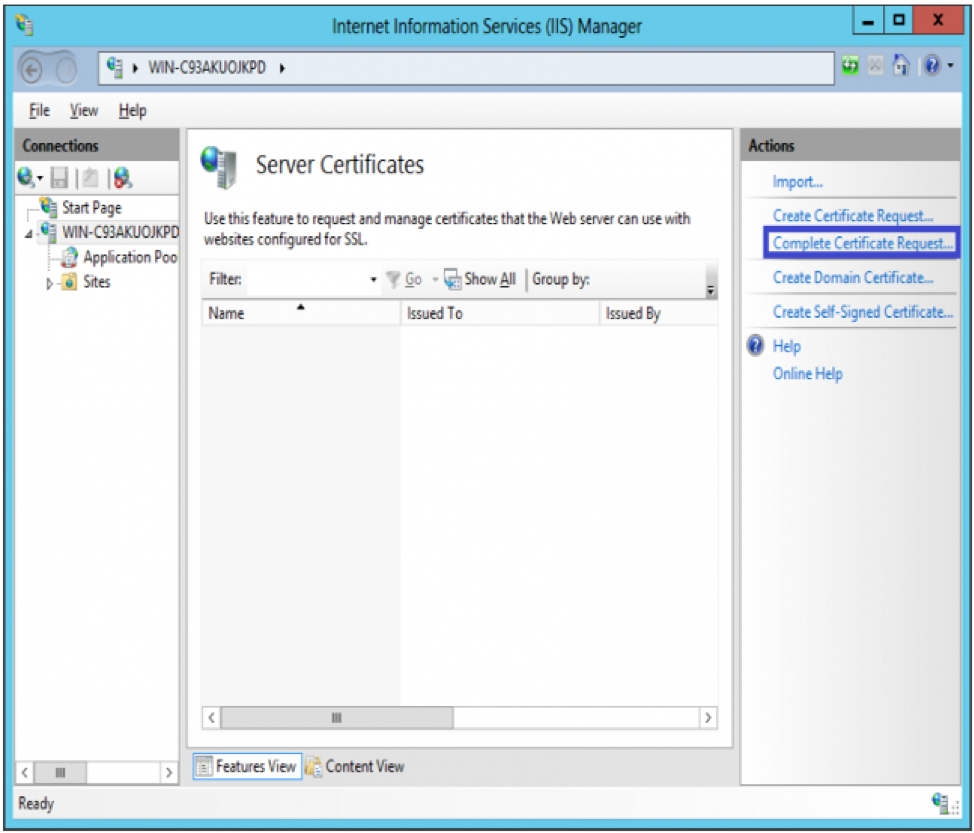

– Nhấn Start > Administrative Tools > Internet Information Services (IIS) Manager

– Từ menu bên trái, nhấp chọn vào tên máy chủ

– Từ menu ở giữa, trong mục Security, nhấp đúp vào mục Server Certificates

– Từ menu bên phải, chọn Complete Certificate Request

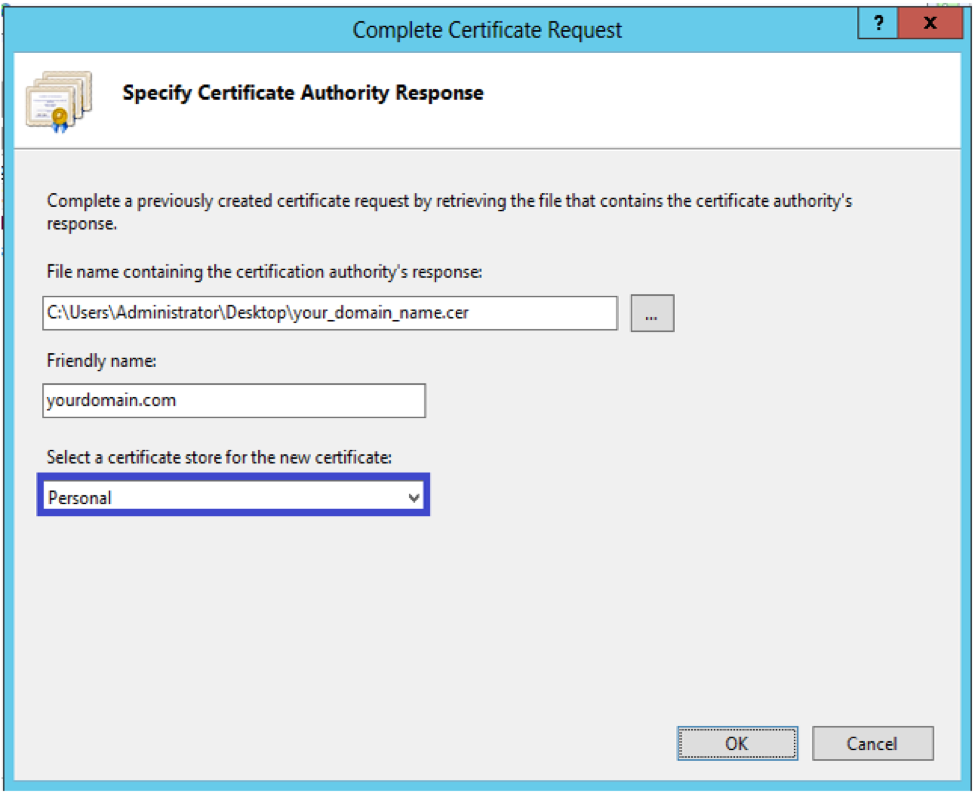

– Chọn đường dẫn đến file certificate.cer. Nhập vào tên gợi nhớ cho chứng thư số trong mục Friendly name. Lưu ý: Nếu bạn mua chứng thư số cho nhiều tên miền (Wildcard), bạn cần phải thêm ký tự * vào đầu của Friendly Name, ví dụ *.Globalsign 2015. Khi đó bạn có thể chia sẻ chứng thư số này cho nhiều website được host chung trên máy chủ này. Chọn Personal Store. Sau đó nhấn OK.

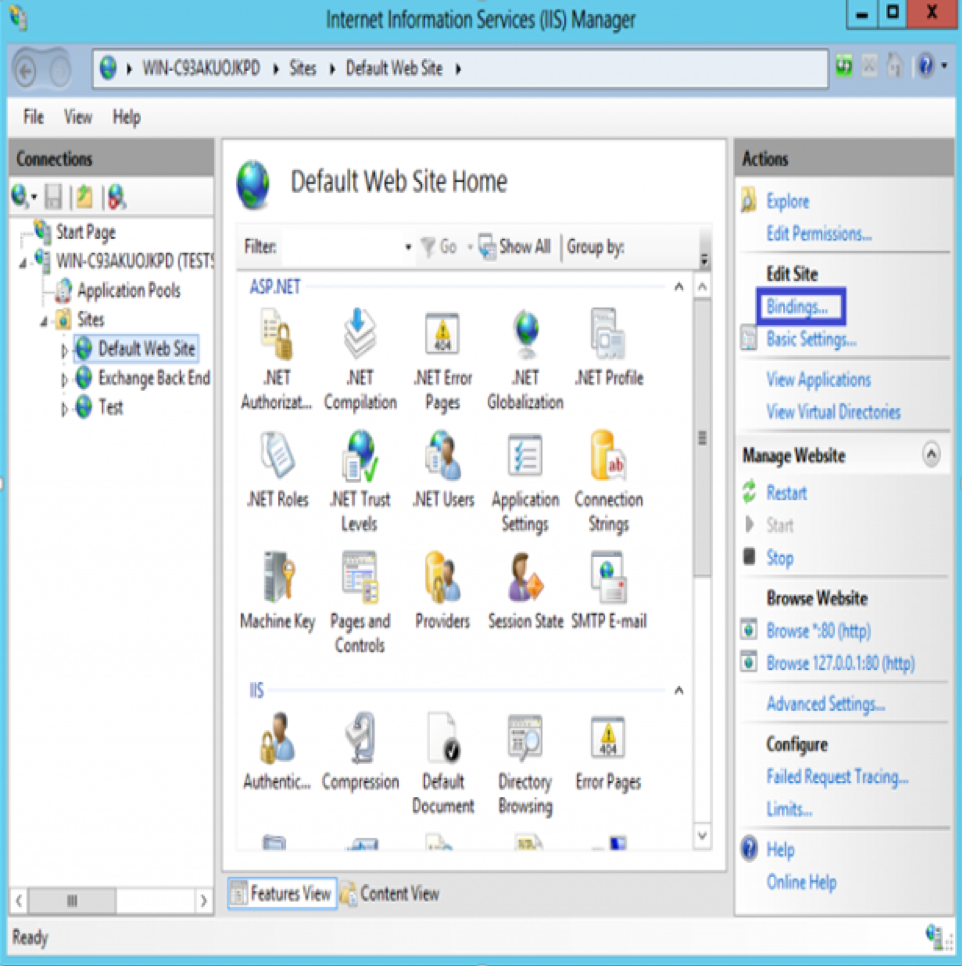

Bước 4: Cấu hình SSL cho website

– Nhấn Start > Administrative Tools > Internet Information Services (IIS) Manager

– Từ menu bên trái, nhấp chọn vào tên máy chủ

– Trong mục Sites, chọn website cần cấu hình SSL

– Trong menu bên phải, chọn “Bindings…”

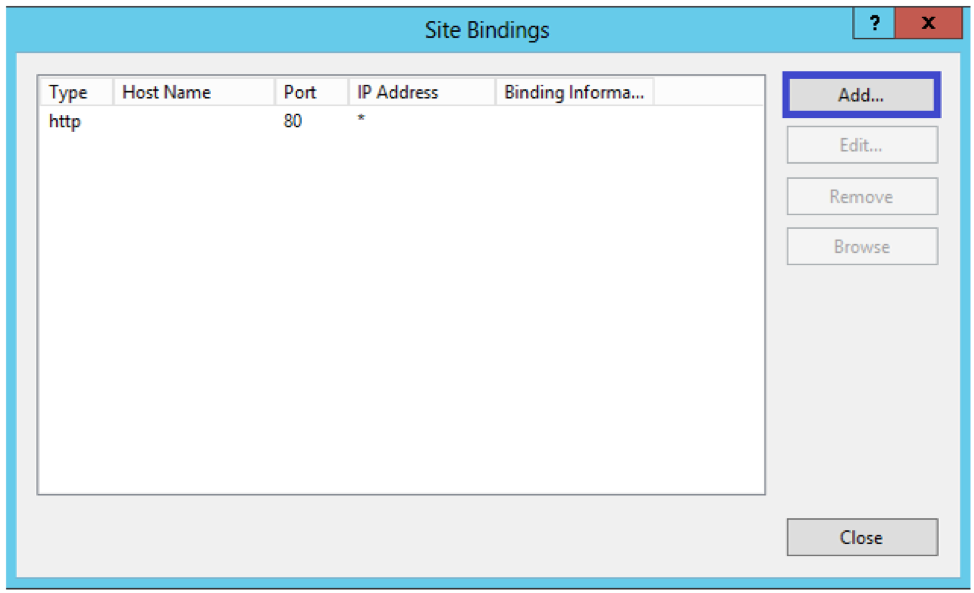

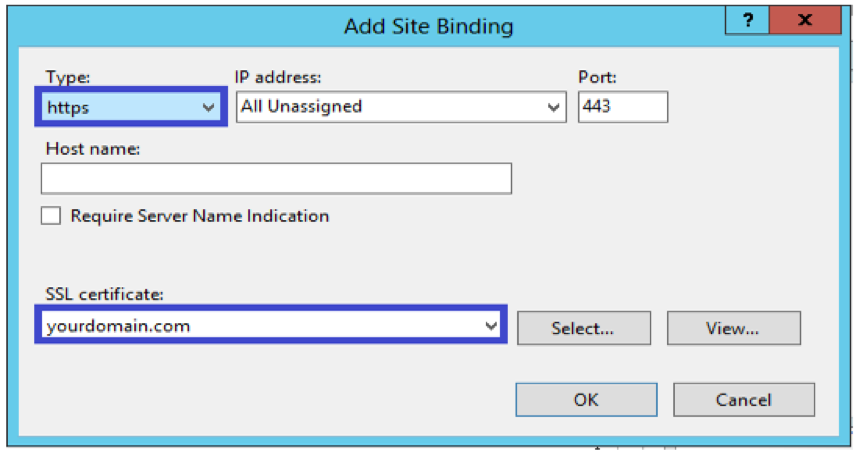

– Trong màn hình Site Bindings, nhấn Add. Lưu ý: Nếu bạn đang gia hạn chứng thư số cho website, thì trong màn hình này, bạn chọn dòng “https” và sau đó nhấn Edit.

– Trong màn hình Add Site Bindings, chọn “https” trong mục Type, chọn Port cần chạy SSL (443), nhập vào tên miền của website trong mục Host Name, cuối cùng chọn chứng thư số vừa cài đặt trong bước trước đó. Sau đó nhấn OK. Lưu ý: Nếu bạn muốn chia sẻ nhiều chứng thư số cho một địa chỉ IP, bạn cần chọn mục “Require Server Name Indication”.

Hướng dẫn cài đặt SSL cho Nginx

Hướng dẫn cài đặt SSL cho Nginx

- Các file cần có để cài đặt:

- Certificate.crt– chứng thư được hãng cấp. Sau khi thực hiện các quy trình đăng ký, hãng sẽ gửi lại file này qua email.

- Intermediate.crt và RootCA.crt– gồm thông về hãng cung cấp chứng thư cho bạn.

- private.key– key được tạo ra khi khởi tạo CSR, file này đã có sẵn trên server, nằm chung với thư mục chứa CSR.

- Hướng dẫn cài đặt

Để cài đặt cho Nginx, cần 1 file bundle.crtchứa nội dung gồm certificate, intermediate và rootCA:

- Mở 3 file Certificate.crt, Intermediate.crt, RootCA.crt bằng notepad, copy nội dung của 3 file Certificate.crt,Intermediate.crt, RootCA.crt và paste vào file bundle.crttheo thứ tự:

—–BEGIN CERTIFICATE—–

(Your Primary SSL certificate: certificate.crt)

—–END CERTIFICATE—–

—–BEGIN CERTIFICATE—–

(Your Intermediate certificate: intermediate.crt)

—–END CERTIFICATE—–

—–BEGIN CERTIFICATE—–

(Your Root certificate: RootCA.crt)

—–END CERTIFICATE—–

- Tải file này lên server, đưa vào trong thưmục /usr/local/ssl/certificate (đây là thưmục hôm trước bạn đã tạo ra để chứa CSR và private key).

- Login vào SSH bằng tài khoản root

- Lúc này trong thưmục /usr/local/ssl/certificate sẽ có 2 file: private.key,bundle.crt. Trong thưmục này sẽ có thêm file certreq.csr tuy nhiên bạn không cần dùng file này nữa.

- Mở file cấu hình của nginx (thường là /etc/nginx/conf/default.conf hoặc /etc/nginx/conf/ssl.conf hoặc /etc/nginx/sites-enabled/domain.conf) và tìm đoạn cấu hình sau:

server {

listen 443;

ssl on;

ssl_certificate /usr/local/ssl/certificate/bundle.crt;

ssl_certificate_key /usr/local/ssl/certificate/private.key;

server_name your.domain.com;

access_log /var/log/nginx/nginx.vhost.access.log; error_log /var/log/nginx/nginx.vhost.error.log;

location / {

root /home/www/public_html/your.domain.com/public/;

index index.html; }

}

- Khởi động lại Nginx

service nginx restart

Hướng dẫn cài đặt SSL cho Oracle Weblogic

Bước 1: Import Certificate vào key store

– Sau khi nhận certificate từ nhà cung cấp. Bạn lưu các file này vào file /data/ca-ssl/tenmien.crt

– Download key intermediate từ trang chủ nhà cung cấp dịch vụ SSL của bạn vào file /data/ca-ssl/intermediate.crt

– Thực hiện lệnh dưới để tạo file key pem /data/ca-ssl/ca.pem

# cat /data/ca-ssl/tenmien.crt /data/ca-ssl/intermediate.crt >> /data/ca-ssl/ca.pem

– Cuối cùng thực hiện lệnh import file key pem vào key store được tạo từ bước trên

# keytool -import -alias tenmien.vn -keystore /data/ca-ssl/tenmien.jks -file /data/ca-ssl/ca.pem

Nhập mật khẩu cho keystore là changeitvà kết quả quả nên được nhìn thấy dưới đây.

Nhập Yes để hoàn tất quá trình import

Bước 2: Cấu hình trên giao diện weblogic server

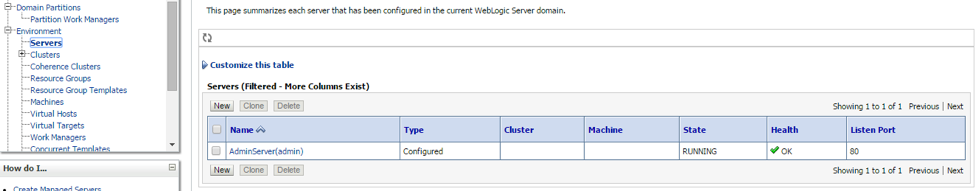

– Truy cập vào weblogic để cấu hình SSL cho keystore vừa tạo

– Truy cập theo đường dẫn Domain Structure -> Environment -> Server -> AdminServer(admin)

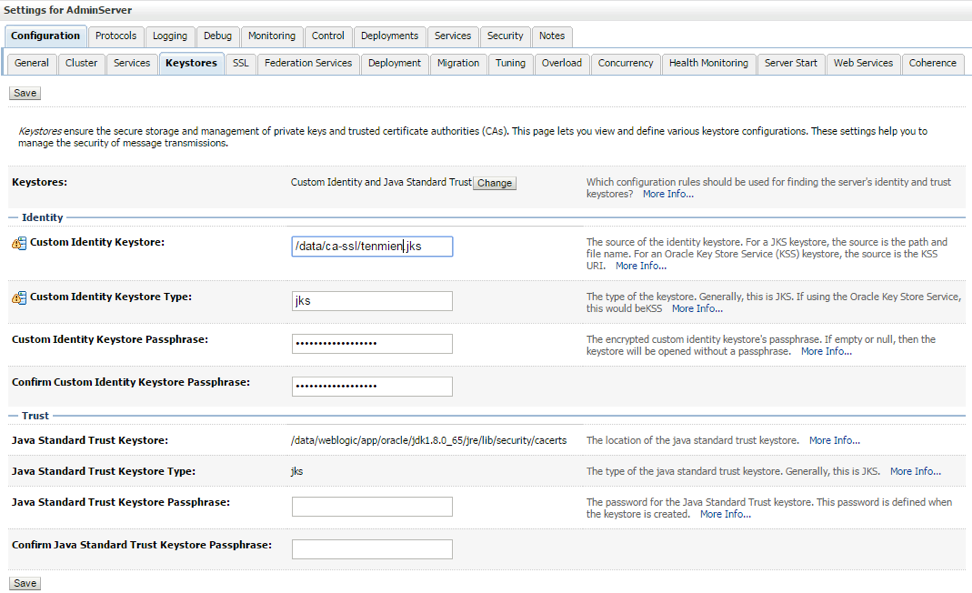

– Cấu hình các tham số dưới theo hình dưới

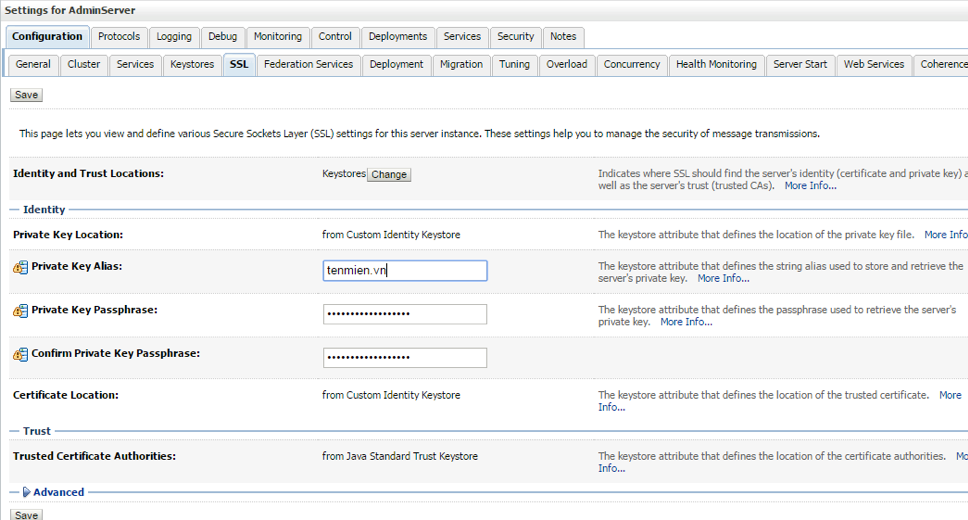

– Tiếp theo qua Tab SSL cấu hình như hình dưới

– Mật khẩu ở 2 trường hợp trên mình dùng mật khẩu password1 đã được cài đặt ở trên. Sau khi thực hiện hoàn tất các bước trên. Bạn thực hiện restart lại weblogic server để apply các cấu hình vừa cài đặt

Hướng dẫn cài đặt SSL cho Tomcat trên Linux

Giải nén file đính kèm và upload lên server (gồm 2 files certificate.cer và intermediate.cer), lưu trong thư mục /usr/local/ssl/keystore (thư mục đã tạo ra trong lúc tạo CSR)

Bước 1: SSH vào server với quyền root.Sau đó di chuyển đến thư mục Java/bin

Chạy lệnh:

keytool -import -trustcacerts -alias EVIntermediate -keystore /usr/local/ssl/keystore/server.jks -file /usr/local/ssl/keystore/intermediate.cer

Nhập vào mật khẩu là “changeit” khi được hỏi.

Chạy lệnh:

keytool -import -trustcacerts -alias tomcat -keystore /usr/local/ssl/keystore/server.jks -file /usr/local/ssl/keystore/certificate.cer

Nhập vào mật khẩu là “changeit” khi được hỏi.

Chứng thư số đã được cài đặt thành công vào Keystore.Bạn có thể chạy lệnh sau để kiểm tra thông tin keystore:

keytool -list -keystore /usr/local/ssl/keystore/server.jks -v

Bước 2: Hướng dẫn cài đặt

Chuyển đến thư mục Tomcat. Tìm tập tin server.xml mà Tomcat đang sử dụng và mở ra để chỉnh sửa.

Cập nhật lại đường dẫn trong đoạn sau đây:

<Connector port=”443″ maxHttpHeaderSize=”8192″ maxThreads=”150″ minSpareThreads=”25″ maxSpareThreads=”75″ enableLookups=”false” disableUploadTimeout=”true” acceptCount=”100″ scheme=”https” secure=”true” SSLEnabled=”true” clientAuth=”false” sslProtocol=”TLSv1″ keyAlias=”tomcat” keystoreFile=”/usr/local/ssl/keystore/server.jks” keystorePass=”your_keystore_password” />

Lưu ý sửa port 8443 thành port 443

Nếu bạn muốn hỗ trợ TLS 1.1 và TLS 1.2 (nếu server của bạn là Tomcat >=7), bạn có thể thay đổi phần sslProtocols phía trên thành:

sslProtocols=”TLSv1,TLSv1.1,TLSv1.2″

Mở port 443 trên Firewall (Nếu bạn dùng software firewall như iptables chẳng hạn thì có thể tìm thấy file config tại: /etc/sysconfig/iptables)

Khởi động lại Tomcat.

Hướng dẫn cài đặt SSL cho Tomcat trên Windows

Để cài đặt chứng thư số SSL cho Tomcat trên Windows, bạn thực hiện như sau:

Bước 1: Giải nén file đính kèm và upload lên server (gồm 3 files certificate.crt và intermediate.crt và rootCA.crt), lưu trong thư mục C:\keystore (thư mục đã tạo ra trong lúc tạo CSR)

Remotevào server với quyền root. Sau đó di chuyển đến thư mục Java/bin

Chạy lệnh:

keytool -import -trustcacerts -alias intermediate -keystore C:\Keystore\server.jks -file C:\Keystore\intermediate.crt

keytool -import -trustcacerts -alias root -keystore C:\Keystore\server.jks -file C:\Keystore\rootCA.crt

Nhập vào mật khẩu là “changeit” khi được hỏi.

Chạy lệnh:

keytool -import -trustcacerts -alias tomcat -keystore C:\Keystore\server.jks -file C:\Keystore\certificate.crt

Nhập vào mật khẩu là “changeit” khi được hỏi.

Chứng thư số đã được cài đặt thành công vào Keystore.Bạn có thể chạy lệnh sau để kiểm tra thông tin keystore:

keytool -list -keystore C:\keystore/server.jks –v

Bước 2: Chuyển đến thư mục Tomcat.Tìm tập tin server.xml mà Tomcat đang sử dụng và mở ra để chỉnh sửa.

Cập nhật lại đường dẫn trong đoạn sau đây:

<Connector port=”443″ maxHttpHeaderSize=”8192″ maxThreads=”150″ minSpareThreads=”25″ maxSpareThreads=”75″ enableLookups=”false” disableUploadTimeout=”true” acceptCount=”100″ scheme=”https” secure=”true” SSLEnabled=”true” clientAuth=”false” sslProtocol=”TLSv1″ keyAlias=”tomcat” keystoreFile=”C:\keystore\server.jks” keystorePass=”your_keystore_password” />

Lưu ý sửa port 8443 thành port 443

Nếu bạn muốn hỗ trợ TLS 1.1 và TLS 1.2 (nếu server của bạn là Tomcat >=7), bạn có thể thay đổi phần sslProtocols phía trên thành: sslProtocols=“TLSv1,TLSv1.1,TLSv1.2”

Mở port 443 trên Firewall.

Khởi động lại Tomcat.

* KHOÁ HỌC ORACLE DATABASE A-Z ENTERPRISE trực tiếp từ tôi giúp bạn bước đầu trở thành những chuyên gia DBA, đủ kinh nghiệm đi thi chứng chỉ OA/OCP, đặc biệt là rất nhiều kinh nghiệm, bí kíp thực chiến trên các hệ thống Core tại VN chỉ sau 1 khoá học.

* CÁCH ĐĂNG KÝ: Gõ (.) hoặc để lại số điện thoại hoặc inbox https://m.me/tranvanbinh.vn hoặc Hotline/Zalo 090.29.12.888

* Chi tiết tham khảo:

https://bit.ly/oaz_w

=============================

KẾT NỐI VỚI CHUYÊN GIA TRẦN VĂN BÌNH:

📧 Mail: binhoracle@gmail.com

☎️ Mobile: 0902912888

⚡️ Skype: tranbinh48ca

👨 Facebook: https://www.facebook.com/BinhOracleMaster

👨 Inbox Messenger: https://m.me/101036604657441 (profile)

👨 Fanpage: https://www.facebook.com/tranvanbinh.vn

👨 Inbox Fanpage: https://m.me/tranvanbinh.vn

👨👩 Group FB: https://www.facebook.com/groups/DBAVietNam

👨 Website: https://www.tranvanbinh.vn

👨 Blogger: https://tranvanbinhmaster.blogspot.com

🎬 Youtube: http://bit.ly/ytb_binhoraclemaster

👨 Tiktok: https://www.tiktok.com/@binhoraclemaster?lang=vi

👨 Linkin: https://www.linkedin.com/in/binhoracle

👨 Twitter: https://twitter.com/binhoracle

👨 Địa chỉ: Tòa nhà Sun Square - 21 Lê Đức Thọ - Phường Mỹ Đình 1 - Quận Nam Từ Liêm - TP.Hà Nội

=============================

học oracle database, Tự học Oracle, Tài liệu Oracle 12c tiếng Việt, Hướng dẫn sử dụng Oracle Database, Oracle SQL cơ bản, Oracle SQL là gì, Khóa học Oracle Hà Nội, Học chứng chỉ Oracle ở đầu, Khóa học Oracle online,khóa học pl/sql, học dba, học dba ở việt nam, khóa học dba, khóa học dba sql, tài liệu học dba oracle, Khóa học Oracle online, học oracle sql, học oracle ở đâu tphcm, học oracle bắt đầu từ đâu, học oracle ở hà nội, oracle database tutorial, oracle database 12c, oracle database là gì, oracle database 11g, oracle download, oracle database 19c, oracle dba tutorial, oracle tunning, sql tunning , oracle 12c, oracle multitenant, Container Databases (CDB), Pluggable Databases (PDB), oracle cloud, oracle security, oracle fga, audit_trail, oracle dataguard, oracle goldengate, mview, oracle exadata, oracle weblogic, middleware, hoc solaris, hoc linux, hoc aix, unix, oracle oca, oracle ocp, oracle ocm